问题 183

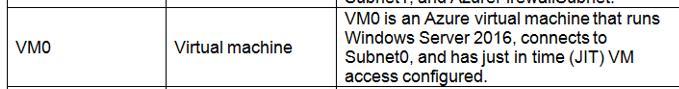

您需要确保用户可以访问 VM0。解决方案必须符合平台保护

要求。

你该怎么办?

说明/参考:

解释:

Azure 防火墙存在以下已知问题:

与 Azure 安全中心 (ASC) 即时 (JIT) 功能冲突。

如果使用 JIT 访问虚拟机,且虚拟机所在子网中的用户定义路由指向 Azure

防火墙作为默认网关时,ASC JIT 无法工作。这是非对称路由的结果--数据包

通过虚拟机公共 IP 进入(JIT 打开了访问),但返回路径是通过防火墙、

会丢弃数据包,因为防火墙上没有建立会话。

解决方法要解决这个问题,可将 JIT 虚拟机放在一个单独的子网中,该子网中没有

用户定义的防火墙路由。

场景

在实施计划的变更后,IT 团队必须能够通过以下方式连接到 VM0

使用 JIT 虚拟机访问。

参考资料

https://docs.microsoft.com/en-us/azure/firewall/overview

试题 2

这是一个案例研究。案例分析不单独计时。您可以使用尽可能多的考试时间

喜欢完成每个案例。不过,本次考试可能会有额外的案例研究和章节。您

您必须合理安排时间,确保您能够在规定的时间内完成本考试的所有试题。

提供的时间。

要回答案例研究中的问题,您需要参考以下文件中提供的信息

案例研究。案例研究可能包含提供更多信息的展品和其他资源

案例研究中描述的情景。每个问题都独立于其他问题

本案例研究。

在本案例学习结束时,会出现一个复习屏幕。通过该屏幕,您可以查看自己的答案

并在进入下一考试部分之前进行修改。开始新章节后、

则无法返回本节。

开始案例研究

要显示本案例研究的第一个问题,请单击 "下一步 "按钮。使用左窗格中的按钮来

在回答问题之前,请先浏览案例研究的内容。点击这些按钮会显示

业务需求、现有环境和问题陈述等信息。如果案例

研究报告有一个 "所有信息 "选项卡,注意显示的信息与以下信息相同

在随后的选项卡上。准备好回答问题时,单击 "问题 "按钮返回到

的问题。

概述

Contoso, Ltd.是一家咨询公司,总公司设在蒙特利尔,在西雅图设有两个分公司

和纽约。

公司将其整个服务器基础设施托管在 Azure 中。

Contoso 有两个名为 Sub1 和 Sub2 的 Azure 订阅。这两个订阅都与一个

名为 contoso.com 的 Azure 活动目录(Azure AD)租户。

技术要求

Contoso 确定了以下技术要求:

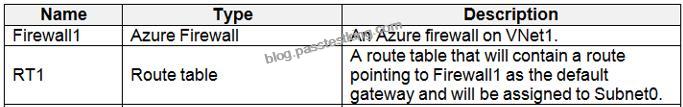

将 Azure Firewall 部署到子 2 中的 VNetWork1。

在 contoso.com 中注册名为 App2 的应用程序。

尽可能使用最小特权原则。

为 contoso.com 启用 Azure AD 特权身份管理 (PIM)

现有环境

Azure AD

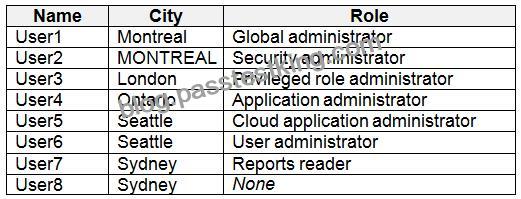

Contoso.com 包含下表所示的用户。

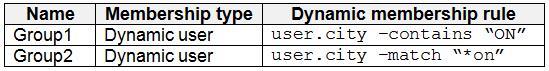

Contoso.com 包含下表所示的安全组。

子 1

子 1 包含六个资源组,分别命名为 RG1、RG2、RG3、RG4、RG5 和 RG6。

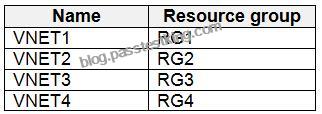

用户 2 创建了下表所示的虚拟网络。

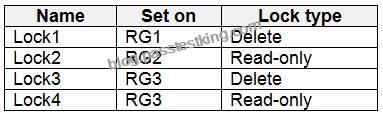

子 1 包含下表所示的锁。

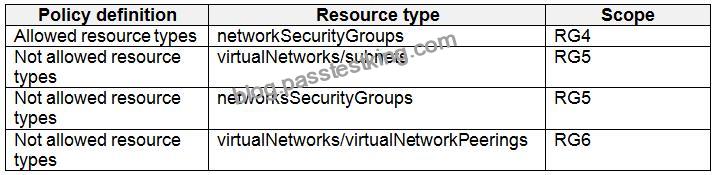

子 1 包含下表所示的 Azure 策略。

次级2

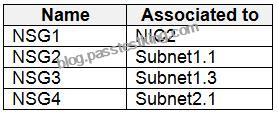

子 2 包含下表所示的网络安全组(NSG)。

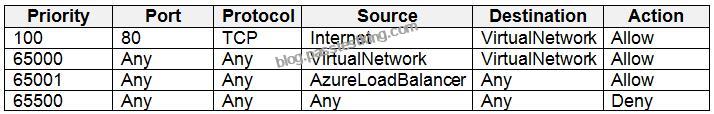

NSG1 的入站安全规则如下表所示。

NSG2 的入站安全规则如下表所示。

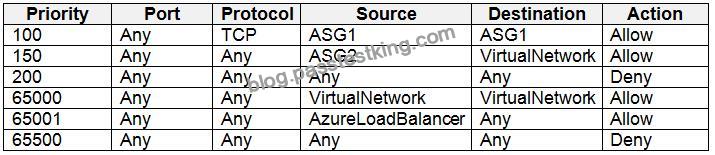

NSG3 的入站安全规则如下表所示。

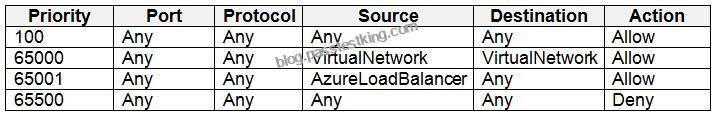

NSG4 的入站安全规则如下表所示。

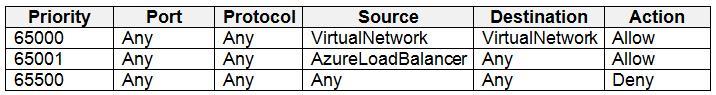

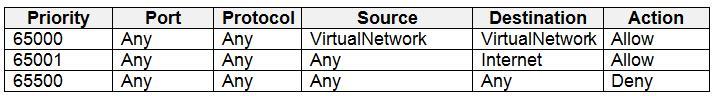

NSG1、NSG2、NSG3 和 NSG4 的出站安全规则如下表所示。

Contoso 确定了以下技术要求:

将 Azure 防火墙部署到子 2 中的 VNetwork1。

在 contoso.com 中注册名为 App2 的应用程序。

尽可能使用最小特权原则。

为 contoso.com 启用 Azure AD 特权身份管理 (PIM)。

第 3 题