Erläuterung/Referenz:

Erläuterung:

Azure Firewall hat das folgende bekannte Problem:

Konflikt mit der Just-in-Time-Funktion (JIT) von Azure Security Center (ASC).

Wenn auf eine virtuelle Maschine über JIT zugegriffen wird und sie sich in einem Subnetz mit einer benutzerdefinierten Route befindet, die auf Azure

Firewall als Standard-Gateway, funktioniert ASC JIT nicht. Dies ist eine Folge des asymmetrischen Routings - ein Paket

kommt über die öffentliche IP der virtuellen Maschine herein (JIT hat den Zugang geöffnet), aber der Rückweg erfolgt über die Firewall,

die das Paket verwirft, weil die Firewall keine Sitzung aufgebaut hat.

Lösung: Um dieses Problem zu umgehen, platzieren Sie die virtuellen JIT-Maschinen in einem separaten Subnetz, das nicht über

eine benutzerdefinierte Route zur Firewall.

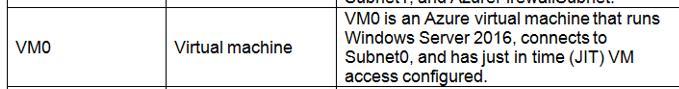

Szenario:

Nach der Umsetzung der geplanten Änderungen muss das IT-Team in der Lage sein, eine Verbindung zu VM0 herzustellen, indem es

mit JIT-VM-Zugriff.

Referenzen:

https://docs.microsoft.com/en-us/azure/firewall/overview

Teststreifen 2

Dies ist eine Fallstudie. Fallstudien werden nicht gesondert gewertet. Sie können so viel Prüfungszeit verwenden, wie Sie möchten

jeden Fall abschließen möchten. Es kann jedoch zusätzliche Fallstudien und Abschnitte in dieser Prüfung geben. Sie

Sie müssen Ihre Zeit so einteilen, dass Sie alle Fragen in dieser Prüfung in der vorgegebenen Zeit beantworten können.

Zeit zur Verfügung gestellt.

Um die Fragen einer Fallstudie zu beantworten, müssen Sie sich auf Informationen beziehen, die in folgenden Dokumenten enthalten sind

die Fallstudie. Fallstudien können Exponate und andere Ressourcen enthalten, die weitere Informationen liefern

über das Szenario, das in der Fallstudie beschrieben wird. Jede Frage ist unabhängig von den anderen Fragen

zu dieser Fallstudie.

Am Ende dieser Fallstudie wird ein Überprüfungsbildschirm angezeigt. Auf diesem Bildschirm können Sie Ihre Antworten überprüfen

und Änderungen vorzunehmen, bevor Sie zu den nächsten Abschnitten der Prüfung übergehen. Nachdem Sie einen neuen Abschnitt begonnen haben,

können Sie nicht zu diesem Abschnitt zurückkehren.

So beginnen Sie die Fallstudie

Um die erste Frage zu dieser Fallstudie anzuzeigen, klicken Sie auf die Schaltfläche Weiter. Verwenden Sie die Schaltflächen im linken Fensterbereich, um

den Inhalt der Fallstudie zu erkunden, bevor Sie die Fragen beantworten. Wenn Sie auf diese Schaltflächen klicken, wird Folgendes angezeigt

Informationen wie Geschäftsanforderungen, bestehende Umgebung und Problemstellungen. Wenn der Fall

Die Studie verfügt über eine Registerkarte "Alle Informationen". Beachten Sie, dass die angezeigten Informationen mit den angezeigten Informationen identisch sind.

auf den folgenden Registerkarten. Wenn Sie bereit sind, eine Frage zu beantworten, klicken Sie auf die Schaltfläche Frage, um zu

die Frage.

Übersicht

Contoso, Ltd. ist ein Beratungsunternehmen mit einer Hauptniederlassung in Montreal und zwei Zweigstellen in Seattle

und New York.

Das Unternehmen hostet seine gesamte Serverinfrastruktur in Azure.

Contoso hat zwei Azure-Abonnements mit den Namen Sub1 und Sub2. Beide Abonnements sind mit einem

Azure Active Directory (Azure AD) Tenant mit dem Namen contoso.com.

Technische Anforderungen

Contoso stellt die folgenden technischen Anforderungen fest:

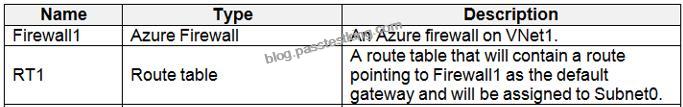

Stellen Sie Azure Firewall auf VNetWork1 in Sub2 bereit.

Registrieren Sie eine Anwendung namens App2 in contoso.com.

Wann immer möglich, sollten Sie das Prinzip der geringsten Privilegien anwenden.

Aktivieren von Azure AD Privileged Identity Management (PIM) für contoso.com

Bestehendes Umfeld

Azure AD

Contoso.com enthält die in der folgenden Tabelle aufgeführten Benutzer.

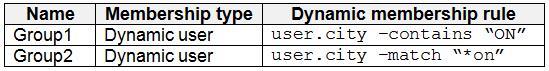

Contoso.com enthält die in der folgenden Tabelle aufgeführten Sicherheitsgruppen.

Unter1

Sub1 enthält sechs Ressourcengruppen namens RG1, RG2, RG3, RG4, RG5 und RG6.

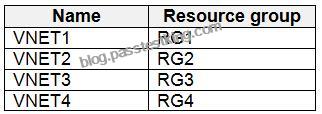

Benutzer2 erstellt die in der folgenden Tabelle aufgeführten virtuellen Netzwerke.

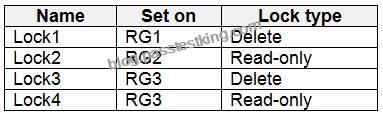

Sub1 enthält die in der folgenden Tabelle aufgeführten Sperren.

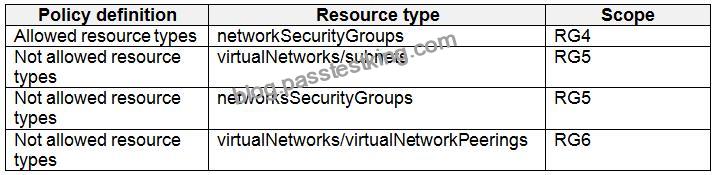

Sub1 enthält die in der folgenden Tabelle aufgeführten Azure-Richtlinien.

Unter2

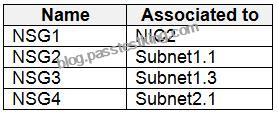

Sub2 enthält die in der folgenden Tabelle aufgeführten Netzwerksicherheitsgruppen (NSGs).

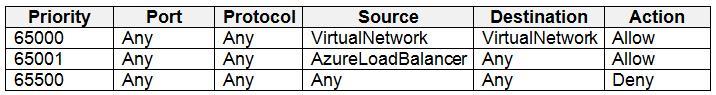

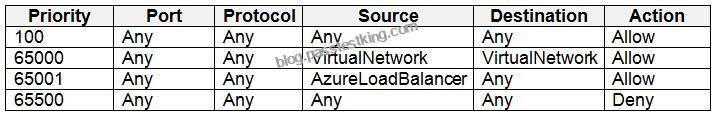

NSG1 verfügt über die in der folgenden Tabelle aufgeführten Sicherheitsregeln für eingehende Verbindungen.

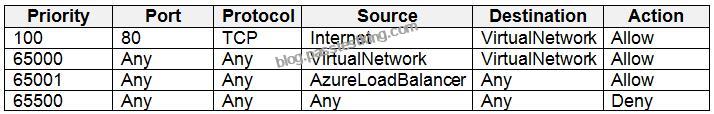

NSG2 verfügt über die in der folgenden Tabelle aufgeführten Sicherheitsregeln für den Eingang.

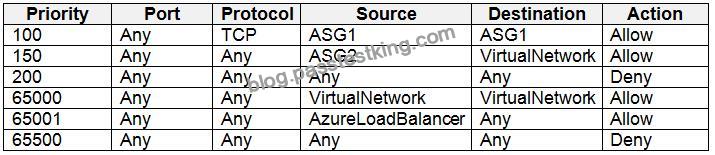

NSG3 verfügt über die in der folgenden Tabelle aufgeführten Sicherheitsregeln für den Eingang.

NSG4 verfügt über die in der folgenden Tabelle aufgeführten Sicherheitsregeln für eingehende Verbindungen.

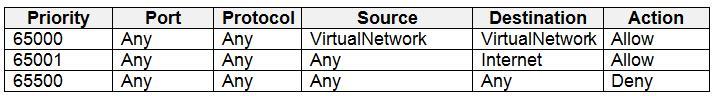

NSG1, NSG2, NSG3 und NSG4 verfügen über die in der folgenden Tabelle aufgeführten ausgehenden Sicherheitsregeln.

Contoso stellt die folgenden technischen Anforderungen fest:

Stellen Sie Azure Firewall auf VNetwork1 in Sub2 bereit.

Registrieren Sie eine Anwendung namens App2 in contoso.com.

Wann immer möglich, sollten Sie das Prinzip der geringsten Privilegien anwenden.

Aktivieren Sie Azure AD Privileged Identity Management (PIM) für contoso.com.

Fragensatz 3